Computer, Netzwerke, Service

für Firmen

Wir beraten Sie individuell und finden Ihre passende Lösung.

Unsere Kunden sind unsere Partner.

Datei-Verschlüsselung (FAQ)

Cryptomator

- deutlich bessere Boxcryptor-Alternative, mein Favorit

- Open Source, privat und kommerziell nutzbar, deutscher Hersteller

- für alle gängigen Betriebssysteme (mobile Apps kostenpflichtig)

- uneingeschränkte Anzahl Geräte

- funktioniert lokal oder mit jeder Cloud

- Multiuser-fähig (Duplikate bei Konflikt)

- kein Account notwendig, Schlüssel liegt beim Anwender

- dateiweise Verschlüsselung, auch Dateinamen und Pfadnamen, in einem Tresor-Ordner

- entschlüsselt Mapping des Ordners als virtuelles Laufwerk

- FS: WebDAV kann nur Dateien bis max. 4GB Größe, WinFsp funktioniert bei mir (in Windows) gut

- Datei "vault.cryptomator" enthält Informationen des Tresors (Schreibzugriff erforderlich, für Verzeichnisse reicht Lesen)

- Ubuntu: https://launchpad.net/~sebastian-stenzel/+archive/ubuntu/cryptomator - Installation+Aktualisierung über Repository

- 7-Zip - Packer (Passwort)

- Open Source, Entpacken mit Windows Boardmitteln (Explorer) möglich

- Verschlüsselung mit Passwort

- dateiweise oder ordnerweise Verschlüsselung

- keine direkte Bearbeitung im Archiv möglich

- Tip: AES-256 auswählen

Bitlocker - MS Bitlocker Festplattenverschlüsselung

- Verschlüsselung per TPM-Modul, AD, USB-Stick oder Passwort

- Hersteller: Microsoft, USA

- bei Defekt dieser Umgebung ist die Festplatte per Notfallschlüssel lesbar.

- Lizenz ist in Windows 7 Ultimate oder Enterprise, Windows 8.1/10 ab Prof. und Windows Server ab 2012 enthalten.

- Bitlocker To Go ist geeignet für USB-Verschlüsselung unter Windows.

- Bitlocker läßt sich für Reboots suspendieren und ermöglicht so Wartung und Updates (des Bootloaders)

siehe: Bitlocker

HiCrypt Dateiverschlüsselung (Passwort, 2-FA)

- Deutsche Software, Peis auf Anfrage

- Cloud Security Produkt des Jahres 2013

- Netzwerkfähig, multiuserfähig, mehrere gleichzeitige Zugriffe möglich

- Verschlüsselung mit Passwort, optional 2-Faktor-Auth. mit USB Smartcard Token oder Smartcard

- Integrierte Benutzerverwaltung unabhängig von Domänenbenutzern (mehrere Benutzer pro Freigabe, mehrere Freigaben pro Benutzer möglich)

- keine Abhängigkeit von Domäne und Windows Userverwaltung (PKI)

- Wiederherstellungsschlüssel für Disaster Recovery

- nur Dateiinhalte werden verschlüsselt, Ordner- und Dateinamen bleiben erhalten

- differentielle Backups und Replikation sind möglich

- Zugriff erfolgt über spezielle Client-Software, keine Serverkomponenten

Veracrypt Festplatten- oder Containerverschlüsselung (Passwort)

- kompatibel und potentieller Nachfolger von Truecrypt.

- Frankreich, Open Source

- Verschlüsselung mit Passwort

- bei Containern keine differentiellen Backups möglich

- kann komplette Windows-Partitions im UEFI-Mode verschlüsseln. (eingeschränkt bei Secure Boot)

https://veracrypt.codeplex.com/

MS EFS Dateiverschlüsselung (Zertifikat)

- Hersteller: Microsoft, USA

- Dateien und Ordner verschlüsseln mit Benutzerzertifikat

- einfache Bedienung, im System integriert

- Freigabe für mehrere Personen möglich, muß vom Nutzer selbst konfiguriert werden

- Datei- und Ordnernamen bleiben im Klartext erhalten

- differentielle Backups und Replikation sind möglich

- Datenverlust bei Verlust des Personenzertifikates (Userprofil defekt, Passwort-Reset, ActiveDirectory defekt)

- Sicherung des Userzertifikates und Domänenwiederherstellungs-Agenten möglich

- Lizenz ist in allen Windows Prof. Versionen enthalten.

Die Lösung ist geeignet für Server im ActiveDirectory, weil hier die Nutzerdatenbank aufwändiger gesichert wird.

Auf lokalen PCs oder Notebooks ist die Gefahr von Datenverlust zu hoch.

- CryptSync - quelloffen von Stefan Küng

- Open Source

- praktische Oberfläche zum synchronisieren mit 7-Zip in die Cloud

- Dateien können automat. mit CryptSync oder manuell mit 7-Zip entschlüsselt werden.

Boxcryptor - ehem. deutscher Hersteller, 12/2022: an Dropbox (US) verkauft

- proprietärer Client, über den eine Zugriffs- und Lizenzkontrolle aus der Ferne erfolgt

Truecrypt - Freeware, altbewährt und sicher

- Projekt wurde 2014 von der NSA angegriffen und von den Entwicklern eingestellt.

-> zukünftige Betriebssysteme funktionieren ggf. nicht.

- Verschlüsselung in einer Containerdatei, die als Laufwerk eingebunden werden kann.

Update 09/2015: eine gefährliche Sicherheitslücke wird im Windows-Treiber gefunden, mit deren Hilfe jeder Systemrechte erlangen kann. Der Hersteller patcht nicht mehr. Damit disqualifiziert sich Truecrypt für den weiteren Einsatz.

Desktop Betriebssysteme (FAQ)

Linux (Debian)

- min. 2 Jahre supported, Upgrade meist problemlos

- keine Aktivierung, lokale Konten, kein Onlinezwang

- regelmäßige Sicherheitsupdates werden angeboten, Nutzer entscheidet

- geringe Hardware-Voraussetzungen, weitgehend automatische Geräteerkennung

- schnell, stabil, zuverlässig

- gutes Desktop-Betriebssystem für alle Aufgaben

- Probleme:

- magere Drucker-Unterstützung (sehr einfach)

- keine Scanner

- Windows-Applikationen nur mit Virtualisierung

MS Windows Server 2022

- 10 Jahre Support (bis Okt. 2031)

- Aktivierung online oder telefonisch, lokale Konten, kein Onlinezwang

- regelmäßige Sicherheitsupdates werden angeboten, Nutzer entscheidet

- moderate Hardware-Voraussetzungen, Geräteinstallation teilweise komplex (nichts für Laien), läuft virtualisiert problemlos

- stabil, zuverlässig

- gutes Desktop-Betriebssystem für Leitwarten o.ä.

- Windows 10/11 look & feel

- nahezu jede Windows Software läuft - Probleme:

- Geräteerkennung komplex

- keine TWAIN/WIA Scanner - Scan nur über SMB-Freigabe

MS Windows 11

- ca. 2 Jahre Support, Funktionsupdates stellen teils neue Hardware-Anforderungen

- Online-Aktivierung, kaum noch umgehbarer Online-Konten-Zwang

- regelmäßige Funktions- und Sicherheitsupdates werden installiert, Nutzer hat (fast) keine Einflussmöglichkeit auf Zeitpunkt und Umfang

- unsinnig hohe Hardware-Voraussetzungen, weitgehend automatische Geräteerkennung

- zunehmender und intransparenter Online-Datenabfluss

(Copilot, Cloud-Zwischenablage, Passwortspeicherung im Cloudkonto, Onedrive als Standard-Speicherort, MS Recall ...) - schnell, ständig veränderte Funktionen und Oberfläche

- unsichere Geräteverfügbarkeit wegen unplanbarer Updates und Funktionsänderungen und abnehmender Softwarequalität

- unsichere politische Abhängigkeit (Sperrung von Konten)

- Desktop (virtualisiert) für TWAIN-Scanner + Abby Finereader OCR

Problemlösung:

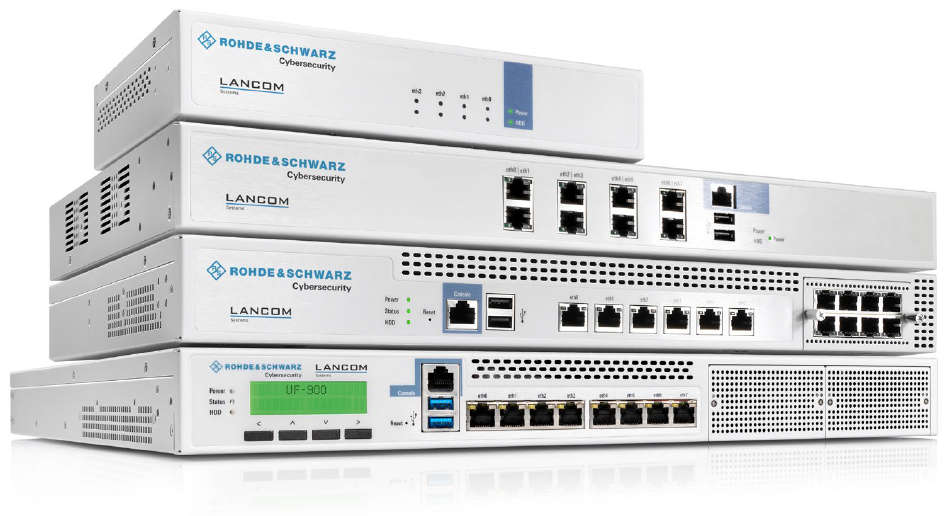

OPNsense Firewall und VPN-Gateway

- Freie Firewall-Distribution unter FreeBSD-Lizenz, niederländischer Hauptentwickler

- kostenlose Version und Business-Edition mit Support verfügbar

- Hardware frei skalierbar für kleine Außenstellen, rauhe Industrieumgebung bis Multiport- HiSpeed-Router, mit SFP+ Modul oder LTE

- inclusive Open-VPN, kostenlose VPN-Client für alle OS (keine VPN Lizenzkosten)

- Zwei-Faktor-Authentisierung (TOTP) für Open-VPN voll integriert

- Anmeldung mit lokalen Usern oder ActiveDirectory Domänen-Usern

- leistungsfähige Multiport Firewall

- Next-Generation Firewall zubuchbar (Application Control, Cloud Reputation…)

- gemeinsam nutzbar mit bestehender Infrastruktur (parallel zu IPsec oder Wireguard)

- Telefoniefunktionen, SIP oder DSL-Modem sind nicht integriert und erfordern separate Hardware

Jeder hat inzwischen eine regelmäßige Datensicherung.

Dabei werden die wichtigsten Daten auf ein separates Medium gespeichert und für einige Tage oder Wochen aufbewahrt.

Das ist gut, aber keineswegs perfekt.

Die 3-2-1 Backup Regel gilt inzwischen nicht mehr als Stand der Technik, googlen Sie beispielsweise mal nach 3-2-1-1-0 Backup.

Aber selbst diese 3-2-1 Regel halten Viele nicht ein.

Die 3-2-1-Backup-Strategie besagt, dass von den zu schützenden Daten drei Kopien erstellt werden, die Kopien sollen auf zwei verschiedenen Arten von Speichermedien gespeichert werden und eine Datenkopie soll an einem externen Standort vorgehalten werden.

Außerdem ist ein Backup natürlich kein Archiv.

Daten, die vor längerer Zeit gelöscht oder geändert wurden, sind damit nicht im alten Zustand wiederherstellbar.

Die E-Rechnung ab kommendem Jahr sollte ein Grund sein, mal über Archivierung nachzudenken.

Mein Vorschlag für den Anfang:

Erstellen Sie ein separates Jahresbackup zum Jahreswechsel.

Speichern Sie darauf alle wichtigen Daten, beschriften Sie das Backup mit "2024" und heben Sie es dauerhaft an einem getrennten, sicheren Ort auf.

Sie haben für den Notfall eine Datenkopie sicher, auch wenn der Serverraum abbrennt, der IT-Mann durchbrennt oder ein Virus das letzte Backup vernichtet.

Sie haben damit ein kleines "Archiv", also eine jährliche Kopie Ihrer alten Daten.

Für Langzeitbackups gilt es ein paar Dinge zu beachten.

1) Nutzen Sie möglichst keine proprietäre Backup-Software, denn die gibt es ggf. in mehreren Jahren nicht mehr.

• Keep ist simple. Ich würde ZIP oder TAR als langlebiges und universelles Datenformat empfehlen, gerne auch mit Verschlüsselung.

2) Das Speichermedium soll langlebig sein.

• QIC Tapes, ZIP-Drives u.ä. kann heute fast keiner mehr lesen, weil es die Laufwerke nicht mehr gibt

• SSD sind für Langzeitspeicher nicht geeignet, denn sie benötigen regelmäßig Strom, um ihre Daten zu erhalten

• besser geeignet sind USB-Festplatten, USB-Sticks, Magnetbänder oder DVDs

| Gerät, Typ | Datenrate | Übertragungs- medium |

Datenrate | Effekt |

|---|---|---|---|---|

| Festplatte | ca. 150 MB/s | SATA-III | 6 Gb/s (ca. 600 MB/s) | Datenrate der (langsamen) Festplatte kommt am SATA-Port ungebremst an |

| Gigabit LAN | 1 Gb/s (ca. 100 MB/s) | Datenrate der Festplatte kommt im 1Gb LAN beinahe an | ||

| SSD | ca. 500 MB/s | SATA-III | 6 Gb/s (ca. 600 MB/s) | Datenrate der SSD wird am SATA-Port voll genutzt |

| Gigabit LAN | 1 Gb/s (ca. 100 MB/s) | Datenrate der SSD wird vom LAN deutlich gebremst | ||

| 5 Gb/s LAN | 5 Gb/s (ca. 500 MB/s) | Datenrate der SSD wird im 5Gb LAN voll genutzt | ||

| NVMe | ca. 3500 MB/s | SATA-III | 6 Gb/s (ca. 600 MB/s) | Datenrate der NVMe wird am SATA-Port deutlich gebremst |

| M.2 / PCIe | 64 Gb/s (ca. 6400 MB/s) | Datenrate der NVMe wird am PCI-Port voll genutzt | ||

| Gigabit LAN | 1 Gb/s (ca. 100 MB/s) | Datenrate der NVMe wird vom 1Gb LAN extrem gebremst | ||

| 25 Gb/s LAN | 25 Gb/s (ca. 2500 MB/s) | Datenrate der SSD wird erst bei 25Gb LAN annähernd genutzt |

- Klassische Festplatten lassen sich sinnvoll im Gigabit LAN übertragen

- SSD im PC sind schnell. Im NAS oder Fileserver mit 1Gb/s-LAN machen sie relativ wenig Sinn. SSDs benötigen mindestens ein 5 Gb/s - LAN zur ungebremsten Datenübertragung.

- NVMe im SATA-Bus sind verschenkt. Erst am M.2 / PCIe-Bus können sie ihre Geschwindigkeit umsetzen. Im Gigabit-LAN ist der Verlust noch extremer. NVMe nutzt man am Besten lokal oder mit einem 25 Gb/s LAN.

Windows 11 erschien im Oktober 2021.

Hier finden Sie die Aufstellung aller Desktop-Versionen.

.... mehr

Download als PDF-Datei

Stand: 10.08.2024

Für den Inhalt übernehme ich keine Gewähr!

- verschlüsselte Verbindung in das eigene Heim- oder Firmennetz über das Internet

- Vernetzung von Firmen oder Standorten untereinander über das Internet

- sichere Anbindung von eigenen Cloud-Standorten

- verschlüsselte Nutzung unsicherer Netzwerke wie öffentliche WLAN über einen "sicheren" eigenen(!) Endpunkt

Diese Anbieter bieten eine (VPN-)verschlüsselte Verbindung zu ihren Standorten, um diesen als Einwahlpunkt ins Internet zu nutzen.

Was diese Anbieter nicht bieten können ist eine sichere Verbindung, denn man holt sich bewußt als Tunnelende der Verschlüsselung einen fremden VPN-Anbieter.

Die Lösung macht keinen Sinn zur "sicheren" Einwahl ins Internet oder gar zum eigenen Mailprovider.

KI ist ein Marketing-Begriff und hat noch lange nichts mit "Intelligenz" zu tun.

Darin ist sie besser als Menschen.

Das hat aber nichts mit menschlichem Denken gemein.

Diese "KI" treffen schon heute Entscheidungen über uns.

Der Energie-, Wasser- und Flächenverbrauch von KIs ist immens.

Das Internet ist nützlich.

Das Internet ist unzuverlässig und unsicher.

Es ist sinnvoll, das Internet zu nutzen.

Es ist gefährlich, sich vom Internet abhängig zu machen.

Diese Trends sehe ich mit Sorge:

- Windows 11: Internetverbindung und MS-Konto wird auch in der Pro-Version Pflicht (siehe hier)

- MS Office 2021, Microsoft 365 und Office 365 erlauben Autosave nur noch in der Cloud. Eine lokale Sicherung ist nicht mehr vorgesehen (siehe hier)

- geschäftskritische Software wird vermietet, die Lizenz muß online aktiviert werden (ohne Internet keine Funktion) und kann jederzeit online deaktiviert werden